Esta nota me la vienen pidiendo amigos y familia por igual. De acuerdo a las estadísticas, en la Argentina se roban casi 169 por hora (unos 4 mil por día), esto deja a la mano de los ladrones no solo nuestro dispositivo móvil (que no sale muy barato volver a comprarlo) sino toda nuestra información, como contactos, chat de Whatsapp, Facebook, fotos, etc. Si el móvil lo usamos con fines laborales podemos considerar que la información que nos robaron o perdimos junto con el equipo puede ser más cara que el equipo en sí. Por eso lo mejor es prevenir y preparar nuestro equipo.

Esta nota me la vienen pidiendo amigos y familia por igual. De acuerdo a las estadísticas, en la Argentina se roban casi 169 por hora (unos 4 mil por día), esto deja a la mano de los ladrones no solo nuestro dispositivo móvil (que no sale muy barato volver a comprarlo) sino toda nuestra información, como contactos, chat de Whatsapp, Facebook, fotos, etc. Si el móvil lo usamos con fines laborales podemos considerar que la información que nos robaron o perdimos junto con el equipo puede ser más cara que el equipo en sí. Por eso lo mejor es prevenir y preparar nuestro equipo.

Debemos activar las funciones de seguridad y rastreo que vienen con nuestro dispositivo. En esta ocasión vamos a aprender como hacerlo en los dispositivos con el sistema operativo Android.

Antes de comenzar, debemos verificar que esté activada la función Encontrar mi dispositivo (find my device, en inglés), para esto dependiendo de la marca de nuestro equipo tenemos que seguir estos pasos:

- Entrar en el menú Ajustes

- Entrar en el menú Bloqueo y seguridad (en caso de Samsung), también puede estar en Seguridad (para el caso de Motorola u otro con Android sin personalización del fabricante).

- Una vez en el menú de Seguridad, si estamos en un equipo Samsung, debemos ir a Otros ajustes de seguridad y ahí a Administración del dispositivo. Para los celulares Motorola o similares esta opción está abajo adentro del menú de Seguridad.

- Entrando a la configuración de Administración del dispositivo, debemos activar la función Encontrar mi dispositivo (viene desactivada por defecto).

Para usar el sistema debemos entrar a: https://www.google.com/android/find

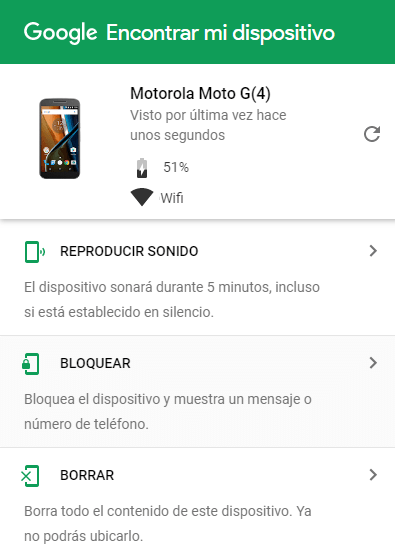

Con esta función habilitada, nos permite:

- Encontrarlo en el mapa para ver donde está geográficamente.

- Hacerlo sonar (sin importar que esté en silencio, sonará durante 5 minutos), esto nos permitirá encontrarlo en la casa si lo perdimos.

- Bloquearlo, si nos lo olvidamos en algún lugar y apelamos a la buena voluntad del que lo encuentre.

- Borrar toda la información almacenada y reiniciarlo. Una vez borrado, pedirá nuestra cuenta de Google para volverlo a iniciar.

Algo importante que debemos tener en cuenta es que el dispositivo a rastrear debe estar:

- Encendido.

- Debe estar utilizando una cuenta Google (la misma que ingresamos desde una PC)

- Debe estar conectado a una red móvil (3G o 4G) o a un Wifi.

- La función de localización debe estar activada.

- Las opciones de seguridad de Encontrar mi dispositivo explicadas arriba activadas.

Por esta razón, este procedimiento debemos realizarlo de forma urgente, apenas nos damos cuenta que nos robaron o perdimos el equipo.

Una buena idea es instalar la aplicación Encontrar mi dispositivo en todos nuestros equipos móviles, así podemos utilizarlo por ejemplo desde una tablet para encontrar nuestro celular o al revés.

Podemos leer el procedimiento en la web de Google (en inglés): https://support.google.com/accounts/answer/3265955?hl=en&ref_topic=7189042

Espero que les sea útil a todos!

Hasta la próxima!

Hernán

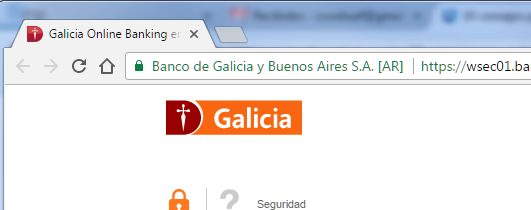

El Phishing es la técnica consiste en engañar al usuario haciendole creer que está ingresando a un sitio web de confianza, cuando en realidad es una copia idéntica con el fin de robar usuarios, claves de acceso e información confidencial.

El Phishing es la técnica consiste en engañar al usuario haciendole creer que está ingresando a un sitio web de confianza, cuando en realidad es una copia idéntica con el fin de robar usuarios, claves de acceso e información confidencial.

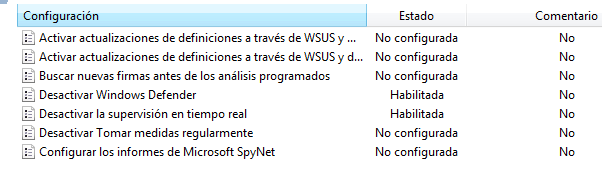

Estas semanas fueron muy movidas para todos los que trabajamos en IT. Hoy por hoy el tipo de virus en el que se situa WannaCry, los virus que encriptan toda la información y piden rescate, son de los tipos de virus más agresivos y complicados con los que me tocó alguna vez lidiar desde que trabajo en Informática.

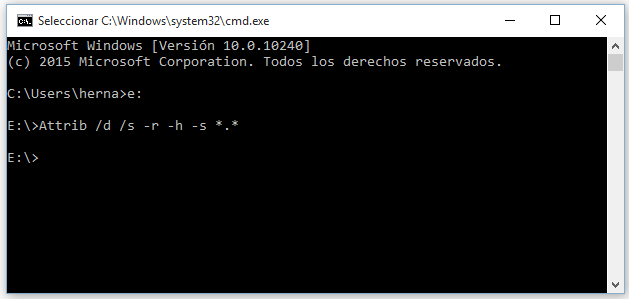

Estas semanas fueron muy movidas para todos los que trabajamos en IT. Hoy por hoy el tipo de virus en el que se situa WannaCry, los virus que encriptan toda la información y piden rescate, son de los tipos de virus más agresivos y complicados con los que me tocó alguna vez lidiar desde que trabajo en Informática. Ya van varios usuarios que me consultan como resolver el virus de accesos directos de sus pendrive. Este virus no es complicado en lo que hace, es más, parece más un virus tipo broma que terminó haciéndose masivo. En poco tiempo tuve que limpiar muchos pendrive y cada vez que necesitaba tenía que buscar como eran los comandos así que acá pongo la explicación de como limpiar un pendrive (también puede ser la memoria de un celular o una cámara). También pongo como limpiar la PC en caso que sea la causante de propagar la infección.

Ya van varios usuarios que me consultan como resolver el virus de accesos directos de sus pendrive. Este virus no es complicado en lo que hace, es más, parece más un virus tipo broma que terminó haciéndose masivo. En poco tiempo tuve que limpiar muchos pendrive y cada vez que necesitaba tenía que buscar como eran los comandos así que acá pongo la explicación de como limpiar un pendrive (también puede ser la memoria de un celular o una cámara). También pongo como limpiar la PC en caso que sea la causante de propagar la infección.

Esto hará aparecer a todas las carpetas y archivos ocultos, lo único que tenemos que hacer ahora es borrar todos los accesos directos y los ejecutables que encontremos raros (y que nunca hayamos tenido).

Esto hará aparecer a todas las carpetas y archivos ocultos, lo único que tenemos que hacer ahora es borrar todos los accesos directos y los ejecutables que encontremos raros (y que nunca hayamos tenido).

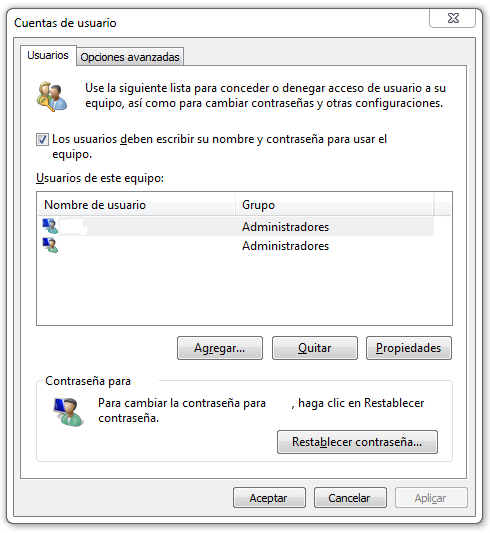

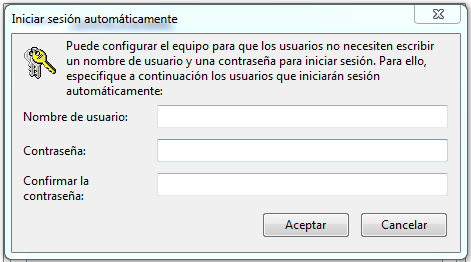

de las principales tareas en lo que refiere a Seguridad Informática es establecer una clave a los usuarios de los sistemas. Pero es muy normal que las PCs que usan los usuarios hogareños no tengan clave de acceso, es decir, que el usuario ingresa automáticamente sin preguntar el usuario e inicia la sesión. El problema es cuando queremos compartir carpetas o la impresora, ahí necesitamos que el usuario tenga alguna clave de acceso. Entonces, cuando inicia Windows preguntará la clave de usuario.

de las principales tareas en lo que refiere a Seguridad Informática es establecer una clave a los usuarios de los sistemas. Pero es muy normal que las PCs que usan los usuarios hogareños no tengan clave de acceso, es decir, que el usuario ingresa automáticamente sin preguntar el usuario e inicia la sesión. El problema es cuando queremos compartir carpetas o la impresora, ahí necesitamos que el usuario tenga alguna clave de acceso. Entonces, cuando inicia Windows preguntará la clave de usuario.

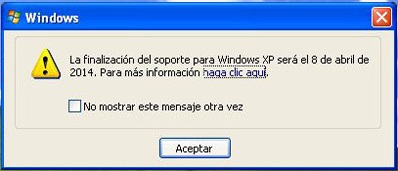

Finalmente llegó el día anunciado: 08/04/2014, fecha del fin de soporte de Windows XP y Office 2003, fue bueno mientras duró, pero duró bastante más de la cuenta (12 años).

Finalmente llegó el día anunciado: 08/04/2014, fecha del fin de soporte de Windows XP y Office 2003, fue bueno mientras duró, pero duró bastante más de la cuenta (12 años). Según leo en ITSitio.com, Microsoft anunció que encontraron una vulnerabilidad de seguridad que afecta a Internet Explorer 9 y 10. Aparentemente la versión 11 no tiene problemas. Según dicen, los reportes de ataques solo fueron sobre la versión 10.

Según leo en ITSitio.com, Microsoft anunció que encontraron una vulnerabilidad de seguridad que afecta a Internet Explorer 9 y 10. Aparentemente la versión 11 no tiene problemas. Según dicen, los reportes de ataques solo fueron sobre la versión 10.