Con la cuarentena y el distanciamiento social en todo el mundo, se están realizando desde las clásicas reuniones de la empresas para trabajar de forma normal entre compañeros y con proveedores, como también se están utilizando mucho para el ámbito educativo. Es muy común participar de clases en vivo, en los que los profesores dan la clase en linea para sus alumnos. Esto está trayendo dolores de cabeza a varios docentes debido a que hay personas que se están metiendo en las clases sin permiso del docente, con el riesgo de privacidad que esto lleva o haciendo que la clase se vea interrumpida por personas que solo buscan molestar, puede que hayas escuchado hablar del denominado Zoombombing.

En este último tiempo, como comentaba en mi anterior nota (https://alt72.com.ar/skype-alternativa-a-zoom-para-home-office/) el software que está logrando mas aceptación es Zoom. Esta compañía, que existe desde 2008 tuvo una explosión de uso debido a su facilidad de uso para usuarios comunes y calidad en las comunicaciones. Como todo software, hay que tener cuidado al instalarlo con las opciones predeterminadas, ya que puede que deje abiertas ciertas funciones que generen riesgos de seguridad o privacidad.

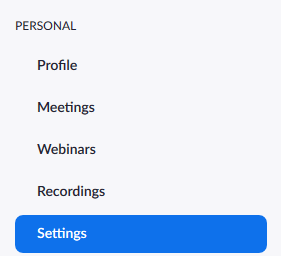

Vamos a cambiar algunas opciones en la aplicación, muchas de estas se realizan desde las opciones que se encuentra en el sitio web (www.zoom.us) entrando con su usuario y clave:

1. Proteja su cuenta

Una cuenta de Zoom no es más que otra cuenta de un sistema informático, así como cualquier otra red social, no debemos utilizar la misma contraseña, es más, mi recomendación es que utilicemos una contraseña diferente para cada servicio, esta contraseña debe tener cierta complejidad (Combinando mayúsculas, minúsculas, números y/o símbolos).

Adicionalmente a los problemas comunes de cualquier sistema online informático, en Zoom cuando nos damos de alta nos genera un ID personal de reunión (PMI por sus siglas en inglés). Hay que evitar publicar este ID, ya que cualquiera que tenga este ID puede unirse a la reunión. Es mejor es crear una nueva reunión que generará un ID nuevo automático.

2. Utilizar siempre la aplicación oficial

Siempre se debe utilizar la aplicación de la página oficial (www.zoom.us) para descargar la aplicación para la Mac o PC de modo seguro, y desde el App Store o Google Play para bajar e instalar la versión para celulares o tablet. Recuerde siempre mantener la aplicación actualizada.

3. Nunca publicar el link de la reunión en las redes sociales

Si publicamos el link de la reunión en nuestras redes sociales es muy fácil para personas extrañas puedan ingresar a una reunión o evento sin nuestra autorización y compartan información sensible o se aprovechen para molestar y hacernos perder tiempo.

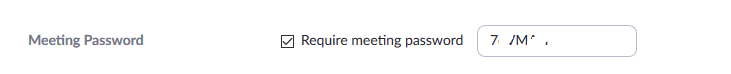

4. Proteger cada reunión con una contraseña

Cada reunión que creamos puede tener una clave, que no es la misma clave del usuario de Zoom, podemos configurar una contraseña para cada reunión que creamos, esto se hace activando la opción de requerir contraseña y estableciendo una clave para la reunión:

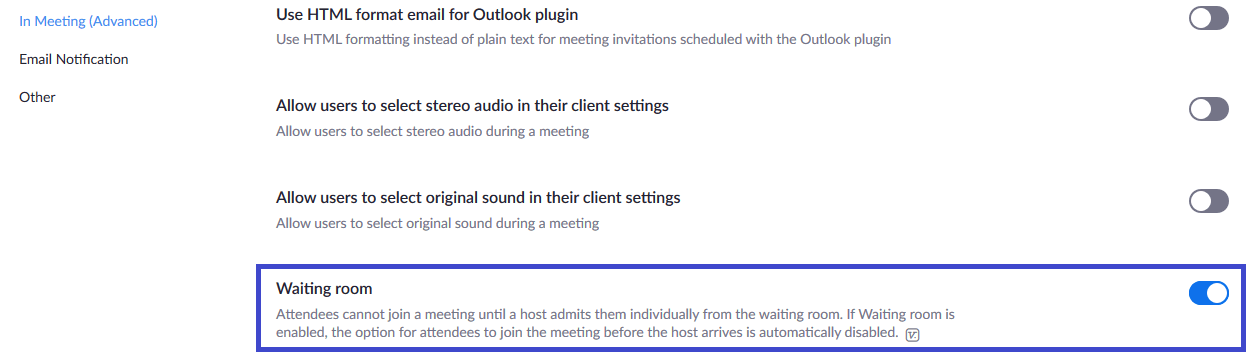

5. Activar la sala de espera

De forma predeterminada, cuando un participante ingresa mediante el link de la invitación, automáticamente entra en la reunión sin pedir confirmación al Anfitrión. Como medida de seguridad adicional, podemos activar la sala de espera y solo el anfitrión puede autorizar el ingreso al participante. Esto se activa desde las opciones avanzadas:

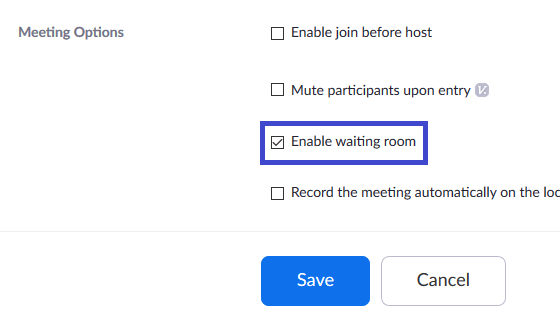

O desde las opciones de la reunión:

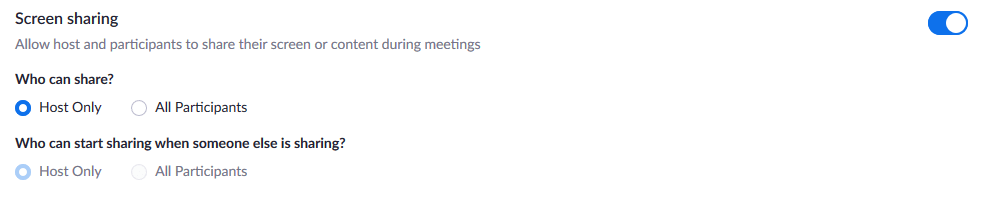

6. Configurar para que solo el anfitrión pueda compartir la pantalla

7. Desactivar el inicio automático de la cámara web

Con estas opciones podrá estar más seguro al utilizar esta aplicación para sus reuniones.

Fuente: https://www.kaspersky.es/blog/zoom-security-ten-tips/22366/

Hasta la próxima!

Hernán

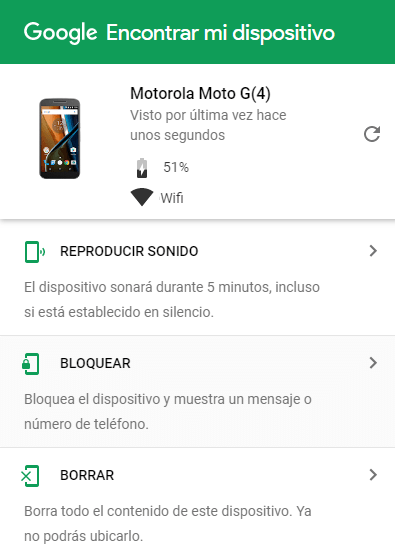

Esta nota me la vienen pidiendo amigos y familia por igual. De acuerdo a las estadísticas, en la Argentina se roban casi 169 por hora (unos 4 mil por día), esto deja a la mano de los ladrones no solo nuestro dispositivo móvil (que no sale muy barato volver a comprarlo) sino toda nuestra información, como contactos, chat de Whatsapp, Facebook, fotos, etc. Si el móvil lo usamos con fines laborales podemos considerar que la información que nos robaron o perdimos junto con el equipo puede ser más cara que el equipo en sí. Por eso lo mejor es prevenir y preparar nuestro equipo.

Esta nota me la vienen pidiendo amigos y familia por igual. De acuerdo a las estadísticas, en la Argentina se roban casi 169 por hora (unos 4 mil por día), esto deja a la mano de los ladrones no solo nuestro dispositivo móvil (que no sale muy barato volver a comprarlo) sino toda nuestra información, como contactos, chat de Whatsapp, Facebook, fotos, etc. Si el móvil lo usamos con fines laborales podemos considerar que la información que nos robaron o perdimos junto con el equipo puede ser más cara que el equipo en sí. Por eso lo mejor es prevenir y preparar nuestro equipo.

El Phishing es la técnica consiste en engañar al usuario haciendole creer que está ingresando a un sitio web de confianza, cuando en realidad es una copia idéntica con el fin de robar usuarios, claves de acceso e información confidencial.

El Phishing es la técnica consiste en engañar al usuario haciendole creer que está ingresando a un sitio web de confianza, cuando en realidad es una copia idéntica con el fin de robar usuarios, claves de acceso e información confidencial.

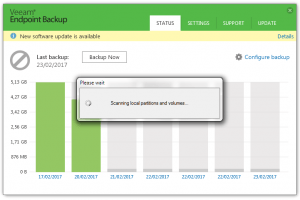

Estas semanas fueron muy movidas para todos los que trabajamos en IT. Hoy por hoy el tipo de virus en el que se situa WannaCry, los virus que encriptan toda la información y piden rescate, son de los tipos de virus más agresivos y complicados con los que me tocó alguna vez lidiar desde que trabajo en Informática.

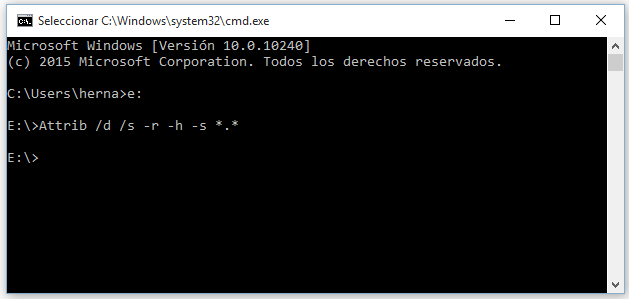

Estas semanas fueron muy movidas para todos los que trabajamos en IT. Hoy por hoy el tipo de virus en el que se situa WannaCry, los virus que encriptan toda la información y piden rescate, son de los tipos de virus más agresivos y complicados con los que me tocó alguna vez lidiar desde que trabajo en Informática. Ya van varios usuarios que me consultan como resolver el virus de accesos directos de sus pendrive. Este virus no es complicado en lo que hace, es más, parece más un virus tipo broma que terminó haciéndose masivo. En poco tiempo tuve que limpiar muchos pendrive y cada vez que necesitaba tenía que buscar como eran los comandos así que acá pongo la explicación de como limpiar un pendrive (también puede ser la memoria de un celular o una cámara). También pongo como limpiar la PC en caso que sea la causante de propagar la infección.

Ya van varios usuarios que me consultan como resolver el virus de accesos directos de sus pendrive. Este virus no es complicado en lo que hace, es más, parece más un virus tipo broma que terminó haciéndose masivo. En poco tiempo tuve que limpiar muchos pendrive y cada vez que necesitaba tenía que buscar como eran los comandos así que acá pongo la explicación de como limpiar un pendrive (también puede ser la memoria de un celular o una cámara). También pongo como limpiar la PC en caso que sea la causante de propagar la infección.

Esto hará aparecer a todas las carpetas y archivos ocultos, lo único que tenemos que hacer ahora es borrar todos los accesos directos y los ejecutables que encontremos raros (y que nunca hayamos tenido).

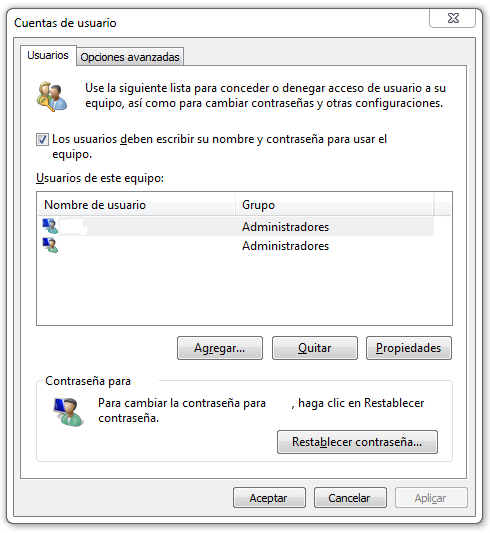

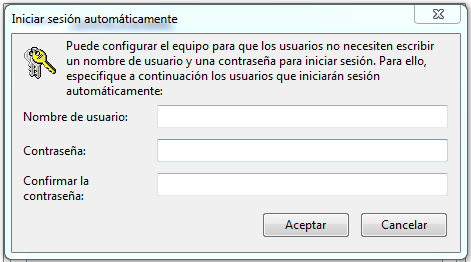

Esto hará aparecer a todas las carpetas y archivos ocultos, lo único que tenemos que hacer ahora es borrar todos los accesos directos y los ejecutables que encontremos raros (y que nunca hayamos tenido). de las principales tareas en lo que refiere a Seguridad Informática es establecer una clave a los usuarios de los sistemas. Pero es muy normal que las PCs que usan los usuarios hogareños no tengan clave de acceso, es decir, que el usuario ingresa automáticamente sin preguntar el usuario e inicia la sesión. El problema es cuando queremos compartir carpetas o la impresora, ahí necesitamos que el usuario tenga alguna clave de acceso. Entonces, cuando inicia Windows preguntará la clave de usuario.

de las principales tareas en lo que refiere a Seguridad Informática es establecer una clave a los usuarios de los sistemas. Pero es muy normal que las PCs que usan los usuarios hogareños no tengan clave de acceso, es decir, que el usuario ingresa automáticamente sin preguntar el usuario e inicia la sesión. El problema es cuando queremos compartir carpetas o la impresora, ahí necesitamos que el usuario tenga alguna clave de acceso. Entonces, cuando inicia Windows preguntará la clave de usuario.